Aujourd’hui, dire « sécurité en entreprise » évoque immédiatement la cybersécurité. Les attaques par ransomware, les fuites de données et le phishing dominent les discussions. Naturellement, les budgets se déversent vers le numérique tandis que la sécurité physique semble appartenir à une époque révolue. Les coffres-forts, les contrôles d’accès et surveillance physique sont perçus comme secondaires, presque obsolètes. Mais est-ce vraiment raisonnable de négliger la protection physique au profit du virtuel ? La réponse est non et voici pourquoi.

Pourquoi ces deux approches sont indissociables ?

Des menaces interconnectées

Les menaces physiques et numériques ne fonctionnent pas séparément. Une faille dans l’un des domaines peut rapidement affecter l’autre. Par exemple, un intrus peut exploiter un accès physique pour installer un logiciel malveillant sur un ordinateur. Inversement, des données sensibles obtenues via un piratage peuvent révéler des informations permettant un cambriolage ciblé.

Les entreprises qui négligent l’un de ces aspects prennent un risque important. Un simple coffre-fort pour protéger des documents confidentiels ou des clés de locaux est inutile si des informations sur son emplacement ou son code sont accessibles numériquement. C’est pourquoi une approche intégrée est indispensable.

Une protection globale

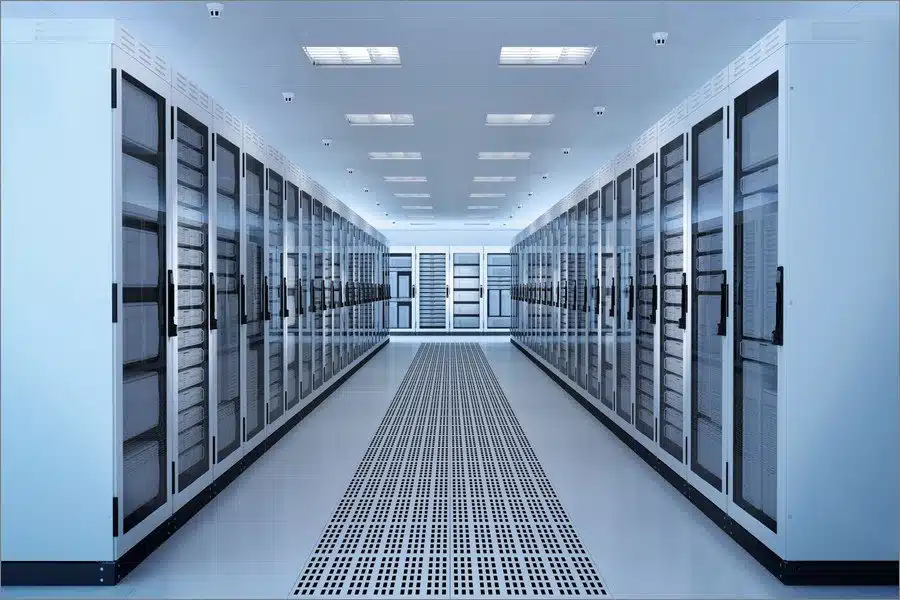

La sécurité physique et la sécurité numérique répondent à des besoins différents, mais complémentaires. La sécurité physique protège contre les risques tangibles, notamment le vol, l’incendie, le vandalisme ou les intrusions non autorisées. Les produits professionnels comme les coffres forts, les armoires fortes et les casiers sécurisés de doowie sourcing offrent une protection robuste pour les documents, les armes, les supports numériques et les clés. Ces solutions permettent de limiter les accès et de garder un contrôle strict sur les objets sensibles.

La cybersécurité, quant à elle, protège contre les menaces numériques. Même si un document est physiquement sécurisé, sa version numérique peut être vulnérable. La combinaison des deux garantit une couverture complète et réduit significativement les risques pour l’entreprise.

Une stratégie de sécurité globale et cohérente

Pour être efficace, la sécurité doit être pensée de manière globale. Elle commence par une évaluation des risques. Il s’agit de recenser les biens à protéger, qu’ils soient physiques ou numériques, puis d’identifier les menaces potentielles. Cette étape permet de choisir les mesures les plus adaptées, comme des coffres forts pour les documents sensibles ou des logiciels de sécurité pour les données numériques.

Ensuite, la mise en place d’une stratégie cohérente est nécessaire. Cela implique de coordonner les mesures de sécurité et de mettre en place des procédures claires en cas d’incident. La cohérence entre ces deux dimensions réduit les vulnérabilités et renforce la résilience de l’entreprise face aux attaques ou accidents.

Une culture de la sécurité partagée

Une culture de la sécurité doit être intégrée dans toutes les équipes. Cela passe par la sensibilisation aux risques, la formation sur les outils et les procédures ainsi que la responsabilisation de chaque collaborateur. Quand chaque personne comprend l’importance de protéger les biens physiques et les données numériques, la sécurité devient un réflexe et non une contrainte.

La mise en place de solutions comme les armoires fortes et coffres forts professionnels de Doowie Sourcing contribue à créer un environnement sûr, mais la vigilance humaine reste un élément clé. La combinaison d’une culture forte et de mesures techniques fiables constitue le meilleur rempart contre les menaces multiples auxquelles une entreprise peut être confrontée.

Dans un monde hyperconnecté, il ne s’agit plus de choisir entre le cadenas et le pare-feu, mais de les associer intelligemment. En investissant intelligemment dans ces deux piliers, les organisations construisent une protection résiliente, adaptée aux défis actuels et futurs de la sécurité globale. Pour aller plus loin, découvrez ici les bonnes pratiques en cybersécurité.