À l’ère numérique d’aujourd’hui, assurer la sécurité de votre maison n’a jamais été aussi facile avec les caméras de sécurité sans fil avancées. Ces appareils vous offrent la tranquillité d’esprit en gardant un œil sur votre propriété, que vous soyez à la maison ou à l’extérieur. Explorons les principaux concurrents du marché qui combinent une technologie de pointe et une …

Dans le monde d’aujourd’hui, il est primordial d’assurer la sécurité de votre maison ou de votre entreprise. Une caméra de sécurité extérieure sans fil offre la tranquillité d’esprit en offrant des capacités de surveillance sans les limites des systèmes filaires. Cet article explore les caractéristiques essentielles à rechercher lors du choix d’une caméra de sécurité extérieure sans fil, vous aidant …

Dans le monde incertain d’aujourd’hui, il est primordial d’assurer la sécurité de votre maison. Les caméras de sécurité sans fil offrent une solution polyvalente et efficace, offrant une tranquillité d’esprit, que vous soyez à la maison ou à l’extérieur. Cet article explore quelques-unes des caméras sans fil les mieux notées conçues pour la sécurité domestique, vous aidant à faire un …

L’ industrie allemande a un problème. Non, cette fois, nous ne parlons pas de pirates ou d’espionnage industriel, l’origine est tout simplement dans la communication.

À l’ère de l’Industrie 4.0, les nouvelles technologies de l’informatique entrent dans les usines. C’est là que deux mondes se rencontrent : la technologie opérationnelle (OT) et la technologie de l’information (TI). Combien de fois …

Il existe depuis 2011, un système de chat pour Facebook qui est disponible en une application autonome appelée Messenger. Ce programme tout comme les applications de chat permet d’envoyer des textes, des images de même que des vidéos. Comment peut-on hacker messenger ? Découvrez-le dans les lignes qui suivent.

Comment pirater le compte Facebook Messenger de quelqu’un ?

Le piratage …

La sauvegarde externalisée est souvent perçue comme une solution réservée aux grands groupes. Ce n’est pas du tout le cas. Il faut bien comprendre que toute structure envisageant renforcer la sécurité de ses données, peu importe sa taille et son activité, doit penser à sauvegarder ses données hors-site. Pourquoi est-ce nécessaire ? Dans cet article, nous allons faire le point …

Changer de carrière est souvent un défi, mais l’essor d’Internet offre de nouvelles opportunités, notamment dans le domaine de la cybersécurité. Les menaces numériques se multiplient, et la demande de professionnels capables de protéger les systèmes informatiques est en constante augmentation.

Avec une multitude de cours en ligne, il est maintenant plus facile que jamais d’acquérir les compétences nécessaires pour …

Les courriels Bbox renferment souvent des informations sensibles, qu’il s’agisse de données personnelles ou de transactions financières. Pourtant, beaucoup d’utilisateurs négligent les bonnes pratiques de sécurité. Entre les cyberattaques de plus en plus sophistiquées et les tentatives de phishing, il est important de prendre des mesures efficaces pour protéger ses communications.

L’authentification à deux facteurs, par exemple, ajoute une couche …

Pour les étudiants et enseignants de l’académie de Créteil, protéger sa messagerie académique est essentiel pour garantir la confidentialité des échanges et des informations sensibles. Les menaces numériques se multiplient, et adopter des pratiques de sécurité robustes devient indispensable.

Utiliser des mots de passe complexes et les changer régulièrement constitue un premier rempart efficace. L’activation de l’authentification à deux facteurs …

Le piratage de comptes en ligne est devenu aujourd’hui une menace omniprésente dans le monde numérique. Les applications de messagerie, telles que Messenger de Facebook, ne font pas exception à cette tendance. Les tentatives de piratage de Messenger peuvent avoir des conséquences graves, allant de la perte de contrôle sur vos informations personnelles à l’usurpation d’identité. Dans cet article, nous …

Si la clé USB 16 Go montre soudainement presque aucun espace libre, même si vous venez de supprimer toutes les données et l’avez glissé à la corbeille, il est temps de vider la corbeille : jusqu’à ce que la corbeille Mac soit vidé, les données supprimées sur le lecteur flash USB ne seront pas supprimées, mais seulement comme « prêt …

Stockage dans le cloud Google Drive offre à chaque utilisateur 15 Go de stockage gratuit. Il y a quelque temps, si vous avez pris un contrôle de sécurité, vous avez également donné 2 Go de Google comme cadeau. Le stockage peut également être étendu via Google One. Pour les utilisateurs normaux, le stockage existant est souvent suffisant. Dans notre conseil …

L’ un des problèmes qui concernent le plus les utilisateurs de Google Chrome est la consommation de RAM. Le navigateur de Google a toujours été caractérisé par « manquer » la mémoire sans aucune restriction ni restriction et consommer jusqu’à plusieurs gigaoctets de stockage, selon les extensions et les sites Web que nous ouvrons. Malgré les tentatives de Google pour …

Le saviez-vous ? Il est possible de protéger par un mot de passe votre fichier Zip sur Mac. Faisons le point sur ce mode de sécurisation dans ce dossier.

Un anti-virus ne suffit pas pour votre protection …

Lorsque vous naviguez sur Internet, vous êtes parfois amené à entrer des informations personnelles. Ces dernières sont stockées sur votre Mac et …

La sécurité des systèmes d’information est devenue une préoccupation majeure pour les entreprises de toutes tailles. Avec l’augmentation constante des cyberattaques, les responsables informatiques sont en quête permanente de méthodes pour évaluer la robustesse de leurs défenses numériques. La protection de données sensibles, la conformité aux réglementations, et la capacité à résister à des intrusions malveillantes sont des aspects majeurs …

La sécurité de nos appareils mobiles est devenue une préoccupation majeure et les logiciels espions, également connus sous le nom de spywares, représentent l’une des menaces les plus insidieuses pour la confidentialité de nos données personnelles. Dans cet article, nous allons explorer ce qu’est un logiciel espion, identifier les signes de sa présence sur un téléphone, et enfin, discuter des …

À l’ère du numérique, où l’identité virtuelle et les informations personnelles sont constamment exposées aux risques de piratage et de vol de données, la sécurité en ligne devient un enjeu majeur. Les mots de passe constituent la première ligne de défense dans la protection de nos comptes et de nos données privées. Avec la multiplication des comptes en ligne, il …

La sécurité en ligne est une préoccupation majeure pour les internautes. Face à la montée des cyberattaques, il devient primordial de renforcer ses protections en matière de cybersécurité. Un générateur de mot de passe peut s’avérer être un allié précieux dans ce combat pour protéger vos données personnelles et vous offrir un niveau de sécurité optimal.

Les failles de sécurité

…Le virus dit calendrier iPhone est un nom de menace courant qui fait référence à un groupe d’applications suspectes spécifiques affectant actuellement les appareils Apple. Les périphériques concernés peuvent être des iPhones, des ordinateurs Mac et des iPads. Ce type d’application virale a un impact sur l’application Calendrier de ces appareils. La plupart des utilisateurs se plaignent que cette application …

Jouer, comme toute activité en ligne, n’est pas sans danger. En effet, le piratage sur des jeux en ligne est devenu un vrai phénomène de société. Pour vous en convaincre, découvrez ceux qui sont les plus visés par les pirates du Web. Heureusement, il existe des moyens de se prémunir de cette menace grandissante sur vos données et votre confidentialité …

Si vous êtes propriétaire d’une entreprise, vous savez certainement à quel point il est important de préserver vos produits et vos photos en ligne. Quel que soit le type de votre entreprise, la meilleure façon de protéger vos photos est d’y apposer un filigrane, c’est-à-dire un logo ou une légende. Avec un filigrane sur vos images, il sera impossible de …

Dans les entreprises, l’essor exponentiel de la technologie et des données a entraîné une demande croissante de stockage et de traitement fiables et sécurisés. Les entreprises, grandes et petites, se tournent de plus en plus vers les centres de données. Cela leur permet de répondre à leurs besoins en matière d’infrastructure informatique. Cependant, on assiste à une prolifération des menaces …

Dans cette ère numérique où la sécurité en ligne est devenue primordiale, la création de mots de passe forts et sécurisés est une nécessité impérieuse. La multiplication des cyberattaques et des tentatives de phishing met en exergue l’importance d’avoir des mots de passe robustes pour protéger ses données sensibles et personnelles. C’est pourquoi, il est crucial de comprendre comment créer …

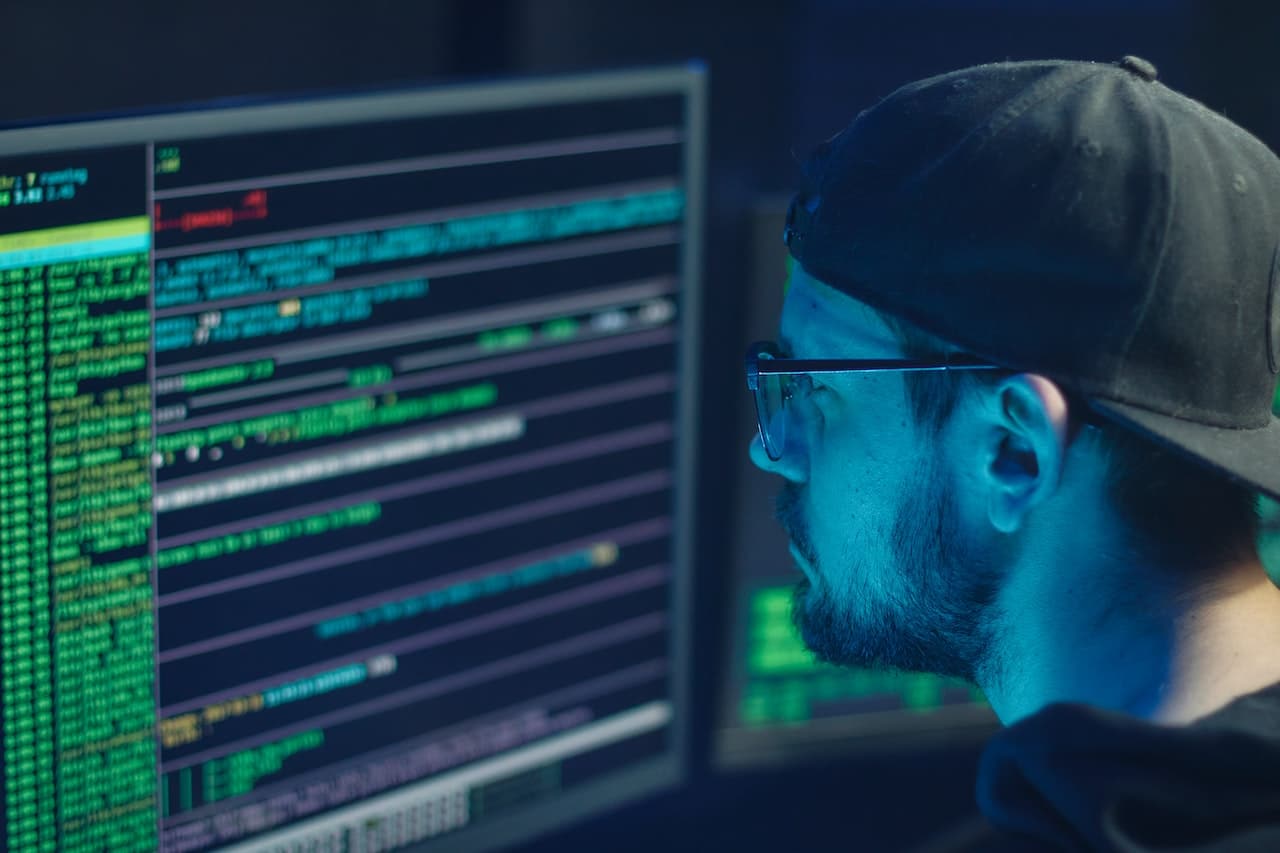

Plongeons au cœur du monde sombre des pirates informatiques, ces entités insaisissables qui tapotent sur leur clavier pour s’introduire dans les systèmes les plus sécurisés. Leur royaume est l’ombre, leur arme, l’ingéniosité. Ils utilisent diverses méthodes pour atteindre leurs objectifs, parmi lesquelles se distinguent le phishing, l’injection SQL, le ransomware et l’attaque par force brute. Ce tour d’horizon permettra de …

Dans le monde numérique d’aujourd’hui, la sécurité est une priorité. Alors que les applications sont devenues omniprésentes, les failles de sécurité dans leur conception et leur mise en œuvre se sont multipliées. Les pirates informatiques exploitent ces lacunes pour accéder à des informations sensibles, causant des dommages considérables. Il est donc impératif pour les développeurs et les entreprises de comprendre …

À l’ère du numérique, la sécurité informatique est devenue une préoccupation majeure pour les particuliers et les entreprises. Les menaces en ligne, telles que les virus et les malwares, peuvent causer des dommages considérables aux systèmes informatiques, aux données personnelles et aux finances. Il est important de bien connaître les meilleures pratiques pour protéger efficacement son ordinateur et ses informations …

Lorsqu’on navigue sur le Net, on est en premier lieu fasciné par la facilité à laquelle on a accès à toutes sortes d’informations venues du monde entier. Toutefois, il y a un revers à la médaille de tout cela : des personnes malveillantes peuvent aussi avoir accès à vos informations privées. C’est pourquoi on demande aux internautes d’être très vigilants …

Le saviez-vous ? En France, on compte près de 1000 cambriolages par jour. C’est un nombre conséquent et personne n’est à l’abri. C’est bien là la raison d’équiper sa maison ou son appartement d’une alarme. Ce système est dissuasif, ce qui réduit les risques d’effractions. Sur le marché, on distingue différents types d’alarmes, dont l’alarme connectée. Quelle est la particularité …

Dans un monde où la vie privée est de plus en plus menacée par la surveillance et la collecte de données massives, il devient primordial de comprendre et de maîtriser les techniques de protection de nos informations personnelles. Le chiffrement des données est l’une de ces méthodes efficaces pour sécuriser nos communications numériques. En apprenant les bases du chiffrement des …

Le commerce de détail n’est pas sans risque. En tant que gérant de magasin, la sécurité de vos produits demeure une priorité absolue. Face à des individus sans scrupules, il vaut mieux prendre des mesures. Heureusement, il existe de nombreuses solutions antivol disponibles sur le marché pour sécuriser votre magasin. Découvrez à travers cet article quelques-unes de ces solutions.

Les

…Dans le monde numérique actuel, la cybersécurité est devenue une préoccupation majeure pour les entreprises et les particuliers. Parmi les menaces qui pèsent sur la sécurité des réseaux et des données, les attaques par déni de service distribué (DDoS) figurent parmi les plus redoutables et les plus courantes. Ces attaques consistent à submerger un serveur ou un réseau d’une multitude …

Quand on fait la liste de toutes les menaces auxquelles on s’expose en allant sur internet, on ne peut que se demander si on n’héberge pas déjà un malware dans son ordinateur à cet instant même. Le fait est que les différentes façons d’attaquer un ordinateur sont si nombreuses. La moindre imprudence peut coûter tellement chère.

Protection anti-malware : plus

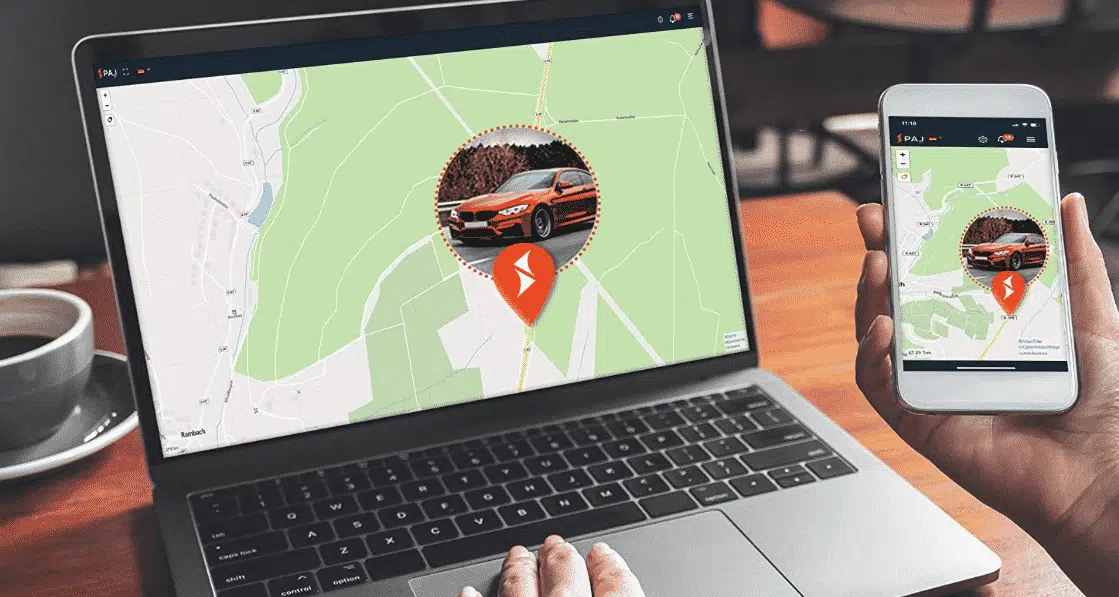

…Le traceur GPS est un dispositif qui permet de savoir en temps réel la position d’un bien. Il est généralement utilisé pour géolocaliser un véhicule, mais il peut tout aussi bien servir pour un vélo, une moto, une trottinette électrique et vos objets de valeur en général. Mais pour tirer le meilleur d’un traceur GPS, il est indispensable de bien …

La sécurité informatique est devenue une préoccupation majeure pour les entreprises, quel que soit leur secteur d’activité. Les cybercriminels utilisent une multitude de techniques pour accéder aux systèmes informatiques des entreprises et voler des informations sensibles. Le phishing est l’une des techniques les plus courantes utilisées par les pirates informatiques pour tromper les utilisateurs et les amener à divulguer des …

La sécurité des données informatiques est aujourd’hui un enjeu majeur pour les entreprises constamment menacées par les cyberattaques et les intrusions malveillantes. Il est alors impératif de prendre les dispositions nécessaires pour prévenir, identifier et gérer d’éventuels incidents. Mais quelles sont-elles ? Voici les informations essentielles pour assurer la sécurité de votre système de réseau informatique.

L’installation d’un réseau informatique,

…Plusieurs solutions voient régulièrement le jour pour permettre une protection contre les menaces du ransomware. La raison est que le danger que représente ce type de cyberattaque est très palpable. Pour pouvoir prendre les précautions qu’il faut, il est très essentiel de mieux connaître les dangers liés au ransomware. Cet article présente justement quelques-uns de ces dangers et en même …

Le développement de la technologie facilite aujourd’hui la fraude d’identité des clients. Des personnes mal intentionnées peuvent désormais s’inscrire avec de fausses informations et commettre des délits. Pour réduire le risque, les ingénieurs proposent de nombreuses solutions, comme le KYC – Know Your Customer – qui permet de mieux se renseigner sur les utilisateurs en ligne. Mais comment cette solution …

Depuis déjà plusieurs années, les ransomwares se multiplient, et les organisations sont nombreuses à être concernées par ce sujet. Il suffit parfois d’une mauvaise configuration, ou d’un manque d’attention sur un simple e-mail envoyé, pour être directement touché par l’un de ces fameux rançongiciels. Mais, en revanche, nous ne savons pas vraiment comment fonctionnent les ransomwares. Un ransomware est-il …

La nouvelle norme DIN EN ISO 9001:2015 impose aux entreprises et aux organisations disposant de systèmes de gestion de la qualité de traiter systématiquement des sujets tels que la « gestion des connaissances », mais aussi les risques et les opportunités — à savoir ceux qui influencent la réalisation de leurs objectifs — positivement ou négativement.

L’ objectif est de …