Face à la recrudescence des cyberattaques, les entreprises redoublent d’efforts pour sécuriser leurs systèmes informatiques. Les cybercriminels utilisent des méthodes de plus en plus sophistiquées, rendant la protection des données sensibles fondamentale pour éviter des pertes financières et de réputation.

Pour se prémunir contre ces menaces, les entreprises investissent massivement dans des technologies avancées de cybersécurité. Elles mettent en place des pare-feu robustes, des systèmes de détection des intrusions et des logiciels de cryptage. Parallèlement, elles forment leurs employés aux bonnes pratiques en ligne, car la vigilance humaine reste un maillon essentiel dans la chaîne de sécurité.

Les principales menaces de piratage informatique pour les entreprises

Les entreprises doivent faire face à une multitude de menaces informatiques qui évoluent continuellement. Voici les principales :

1. Les ransomwares

Les ransomwares chiffrent les données des entreprises et exigent une rançon pour les débloquer. Ils sont particulièrement redoutés car ils peuvent paralyser complètement les opérations de l’entreprise. En 2022, plusieurs grandes entreprises ont été victimes de telles attaques, soulignant la nécessité de renforcer les mesures de sécurité.

2. Le phishing

Le phishing, ou hameçonnage, reste une menace omniprésente. Les cybercriminels envoient des courriels ou des messages frauduleux pour inciter les employés à divulguer des informations sensibles ou à cliquer sur des liens malveillants. Les campagnes de sensibilisation à la cybersécurité sont majeures pour réduire l’efficacité de ces attaques.

3. Les attaques par déni de service (DDoS)

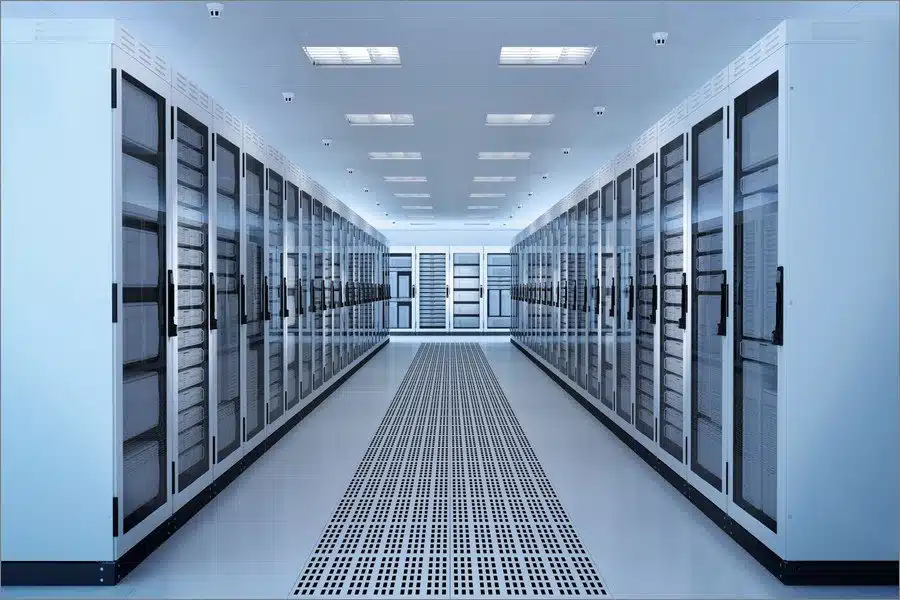

Les attaques DDoS visent à rendre un service indisponible en surchargeant les serveurs de l’entreprise avec un trafic massif. Ces attaques peuvent causer des interruptions de service coûteuses et nuire à la réputation de l’entreprise. Investir dans des solutions de mitigation DDoS est essentiel pour se protéger.

4. Les vulnérabilités des logiciels

Les failles de sécurité dans les logiciels utilisés par les entreprises peuvent être exploitées par des attaquants pour accéder aux réseaux internes. Pensez à bien maintenir les logiciels à jour et à mettre en place des correctifs dès qu’ils sont disponibles.

5. Les menaces internes

Les employés, qu’ils soient malveillants ou simplement négligents, représentent aussi une menace. Les politiques de sécurité strictes et la surveillance des activités internes peuvent aider à limiter les risques liés aux menaces internes.

- Ransomwares : paralysie des opérations, demandes de rançon.

- Phishing : courriels frauduleux, divulgation d’informations sensibles.

- Attaques DDoS : surcharge des serveurs, interruption de service.

- Vulnérabilités logicielles : failles de sécurité, accès non autorisé.

- Menaces internes : négligence ou malveillance des employés.

Les stratégies de prévention et de protection

Les entreprises ont développé diverses stratégies pour se prémunir contre les cyberattaques. Parmi celles-ci, la sensibilisation des employés joue un rôle clé. Les formations régulières et les simulations d’attaques permettent de renforcer la vigilance des collaborateurs face aux tentatives de phishing et autres menaces.

Technologies de pointe

L’usage de technologies avancées est aussi fondamental. Les solutions de détection et de réponse aux incidents (EDR) permettent d’identifier rapidement les menaces et de réagir de manière appropriée. Le recours à des pare-feux de nouvelle génération offre une protection renforcée en filtrant le trafic réseau et en bloquant les tentatives d’intrusion.

Architecture Zero Trust

L’adoption de l’architecture Zero Trust constitue une autre approche efficace. Cette stratégie repose sur le principe que personne, ni à l’intérieur ni à l’extérieur du réseau, ne doit être automatiquement fiable. Les accès sont strictement contrôlés et vérifiés en continu.

Redondance et sauvegardes

Les entreprises doivent investir dans des systèmes de sauvegarde régulière et de redondance. En cas de ransomware ou d’autres attaques destructrices, ces mesures garantissent la restauration des données et la continuité des opérations.

- Sensibilisation des employés : formations régulières, simulations d’attaques.

- Technologies de pointe : EDR, pare-feux de nouvelle génération.

- Architecture Zero Trust : contrôle strict des accès.

- Sauvegardes et redondance : restauration des données, continuité des opérations.

Le rôle fondamental de la formation et de la sensibilisation des employés

Dans le contexte actuel, où les cyberattaques se multiplient, la formation des employés constitue un pilier central de la stratégie de protection des entreprises. Les cybercriminels exploitent souvent des failles humaines, rendant chaque collaborateur potentiellement vulnérable à des attaques comme le phishing ou le social engineering.

Pour remédier à cette fragilité, les entreprises investissent dans des programmes de formation intensifs. Ces formations ne se limitent pas à des sessions ponctuelles, mais s’intègrent dans une démarche continue. Les simulations d’attaques, par exemple, permettent aux employés de mieux comprendre les techniques utilisées par les pirates et d’adopter les bons réflexes.

Principales composantes des programmes de formation

Les programmes de formation efficaces incluent généralement :

- Des modules interactifs qui mettent en situation réelle les employés face à des scénarios d’attaque.

- Des campagnes de sensibilisation régulières pour rappeler les bonnes pratiques, telles que la vérification des expéditeurs d’emails ou la création de mots de passe robustes.

- Des tests de phishing périodiques pour évaluer la réactivité des collaborateurs et identifier les points faibles à renforcer.

La culture de la cybersécurité au sein de l’entreprise doit être constamment nourrie. En intégrant les principes de sécurité dans les processus quotidiens, les employés deviennent des acteurs proactifs de la protection des données. Le rôle des responsables informatiques est de soutenir cette culture par des outils adaptés et une communication claire. Une équipe bien formée et sensibilisée agit comme une première ligne de défense efficace contre les cybermenaces.

Comment réagir efficacement en cas de cyberattaque

Lorsqu’une cyberattaque survient, la rapidité et l’efficacité de la réponse sont majeures pour limiter les dégâts. Pensez à bien identifier la nature et l’ampleur de l’attaque. Cela permet de déterminer les mesures à prendre pour contenir la menace.

Les entreprises doivent suivre un plan de réponse prédéfini. Ce plan inclut généralement plusieurs étapes :

- L’isolement des systèmes infectés pour empêcher la propagation du malware.

- La notification des équipes de sécurité et des responsables informatiques pour qu’ils puissent intervenir immédiatement.

- Le contact avec les autorités compétentes, notamment les agences nationales de cybersécurité, pour signaler l’incident et obtenir du soutien.

Parallèlement, pensez à bien informer les parties prenantes internes et externes. Une communication transparente permet de maintenir la confiance des clients, des partenaires et des employés.

Outils et technologies pour une réponse rapide

La mise en place d’outils technologiques avancés est aussi nécessaire. Les systèmes de détection d’intrusion et de monitoring en temps réel jouent un rôle clé dans la détection rapide des anomalies. Les solutions de backup régulier des données assurent une récupération rapide après une attaque, minimisant ainsi la perte d’informations critiques.

Un retour d’expérience systématique après chaque incident permet d’améliorer continuellement les protocoles de sécurité. En analysant les failles exploitées et les réponses apportées, les entreprises renforcent leur résilience face aux cybermenaces futures.