Une clé USB abandonnée sur un banc, son contenu aussi banal qu’inaccessible. Impossible d’en lire un seul octet : chaque tentative se heurte à une vague d’erreurs, chaque fichier semble gardé par un cerbère numérique. Devant cet écran verrouillé, l’esprit s’agite : est-ce la faute d’un bug capricieux ou bien le résultat d’un chiffrement impénétrable ? L’incertitude s’installe, et soudain, la routine numérique prend des allures d’enquête.

Savoir si un fichier est chiffré relève souvent du jeu de piste. Certains indices s’affichent en pleine lumière, d’autres s’effacent dans les recoins du système. Entre soupçon et intuition, comment distinguer un fichier scellé par la cryptographie d’un simple document endommagé ? Les certitudes vacillent, la traque commence.

Pourquoi le cryptage des fichiers est-il devenu incontournable aujourd’hui ?

Le chiffrement des fichiers s’est imposé comme la nouvelle ligne de défense du monde numérique. À la moindre faille, à la moindre négligence, une fuite de données sensibles peut pulvériser la réputation d’une entreprise ou bouleverser une vie. Plus personne ne s’autorise l’improvisation : chaque base de données, chaque photo, chaque document recèle désormais des fragments d’intimité ou de secrets industriels guettés par les cybercriminels.

Du côté des autorités, la rigueur est de mise. Le RGPD en Europe, la loi HIPAA aux États-Unis : ces cadres imposent une discipline stricte dans la gestion des données personnelles et médicales. Faute de protection adéquate, les sanctions financières pleuvent et l’image de marque s’effrite aussi vite qu’un fichier effacé à la hâte.

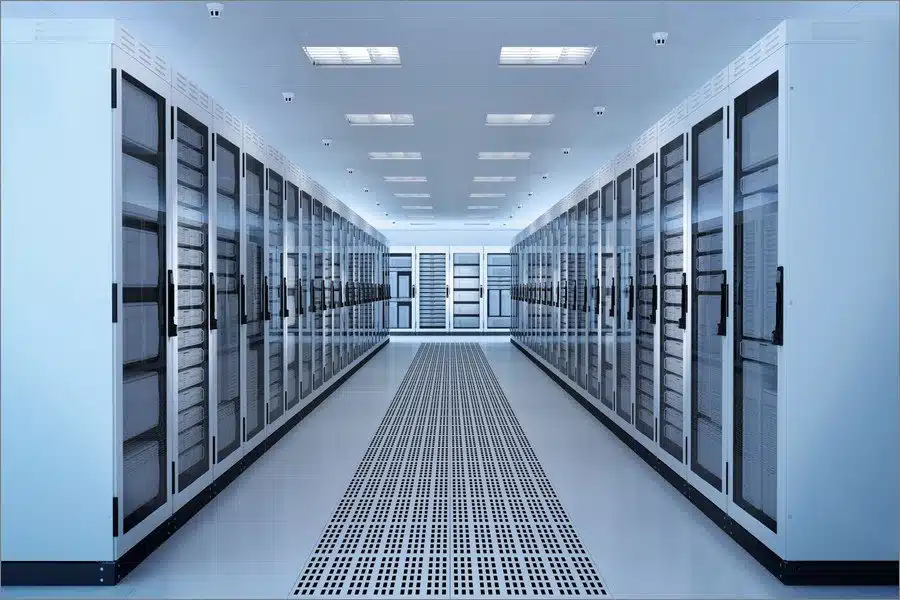

Des progrès spectaculaires ont été réalisés dans le domaine des algorithmes de chiffrement. Du chiffrement symétrique (AES) au chiffrement asymétrique, la protection n’a jamais été aussi solide. Sans la clé, impossible d’accéder au contenu : le verrouillage s’étend des coffres-forts informatiques au moindre e-mail professionnel, du cloud aux serveurs de production.

- Sécurisez les données, qu’elles circulent ou qu’elles dorment dans un disque dur.

- Répondez aux exigences pointilleuses des régulateurs et des normes sectorielles.

- Préservez la vie privée et la confiance de ceux qui vous confient leurs informations.

La sécurité des données s’appuie aujourd’hui sur la robustesse du chiffrement, devenu l’ultime rempart contre l’intrusion. Plus qu’une simple technologie, le cryptage dessine les nouvelles frontières de la confidentialité numérique.

Reconnaître un fichier chiffré : indices visuels et signaux techniques

Deviner si un fichier est chiffré exige à la fois un œil aiguisé et quelques réflexes techniques. Plusieurs indices, parfois discrets, permettent de lever le doute, même sans disposer de la clé de chiffrement.

Premier indice à scruter : l’extension du fichier. Les suffixes .enc, .aes, .gpg trahissent souvent une protection par chiffrement. Certains logiciels apposent leur marque, mais l’absence d’extension spécifique ne signifie pas que le secret n’est pas bien gardé.

Autre test, plus radical : ouvrez le fichier avec un éditeur hexadécimal ou un simple bloc-notes. Un texte chiffré se présente comme une succession de caractères incompréhensibles, sans la moindre structure reconnaissable. Là où un texte classique déroule des phrases, le fichier protégé ressemble à un brouillard de données, un vrai camouflage numérique.

Certains signaux dépassent même le simple fichier. Lorsqu’un chiffrement intégral du disque s’invite, partitions et dossiers deviennent illisibles : sans mot de passe ou clé, impossible d’ouvrir le coffre-fort virtuel.

- Extensions caractéristiques : .enc, .aes, .gpg

- Contenu : absence totale de texte lisible ou de structure familière

- Accès verrouillé : demande de clé privée ou de mot de passe

Repérez ces signaux pour distinguer un fichier chiffré d’un fichier corrompu ou simplement compressé. La prudence reste de mise, notamment face aux fichiers qui cumulent compression et cryptage : la frontière peut devenir floue.

Quels outils et méthodes pour vérifier le chiffrement d’un fichier ?

Pour lever le voile sur un fichier suspect, il faut s’armer des bons outils. Les experts s’appuient sur des logiciels d’analyse hexadécimale : ces applications plongent au cœur du binaire, révélant l’absence de motifs répétitifs, caractéristique d’un fichier protégé par chiffrement.

Pour affiner l’analyse, plusieurs solutions s’imposent :

- GnuPG : par la ligne de commande, tentez une opération de déchiffrement. Sans la clé privée, l’échec est inévitable – preuve que le fichier est bien scellé.

- VeraCrypt : son utilité s’étend à l’examen de volumes entiers ou de partitions. Si le logiciel réclame mot de passe ou clé, le doute n’est plus permis.

- Des commandes système (

filesous Unix,certutilsur Windows) livrent parfois des indices sur le format ou la présence d’une couche de protection.

Connaître les algorithmes de chiffrement mobilisés (AES, DES…) et leurs modes d’opération permet de repérer la répartition aléatoire des octets, signature d’un fichier encrypté avec soin.

| Outil | Usage | Indication de chiffrement |

|---|---|---|

| Analyseur hexadécimal | Lecture brute du contenu | Caractères illisibles, aucune structure apparente |

| GnuPG | Tentative de déchiffrement | Impossible sans clé privée |

| VeraCrypt | Montage de volumes | Demande d’authentification |

En croisant ces approches, on gagne en certitude. S’approprier plusieurs solutions de sécurité permet de décoder les secrets des fichiers les plus hermétiques.

Les erreurs fréquentes lors de l’identification du cryptage et comment les éviter

Débusquer le chiffrement n’est pas sans embûches. Certaines confusions freinent même les plus aguerris dans leur enquête numérique.

- Prendre un fichier corrompu pour un fichier chiffré. Tous deux affichent du charabia, mais la corruption vient d’une perte ou d’une altération des données. À l’inverse, un fichier chiffré respecte une structure dictée par l’algorithme.

- Confondre compression et chiffrement. Les formats comme .zip ou .rar génèrent eux aussi des suites de caractères illisibles en hexadécimal. Vérifiez l’extension, tentez une décompression : parfois, la solution tient à un simple clic.

- Se fier à l’absence d’extension. Un fichier dépourvu de suffixe (.enc, .aes, .gpg) peut tout aussi bien relever d’un format propriétaire ou d’un fichier système.

Les faux positifs sont monnaie courante. Certains outils automatisés classent à tort des fichiers neutres comme suspects. Diversifier les méthodes d’analyse et sensibiliser les utilisateurs réduit ce risque et affine la détection.

Pour renforcer la fiabilité, conjuguez plusieurs approches : lecture hexadécimale, vérification de l’intégrité, test de décompression et recours à des outils spécialisés pour le stockage sécurisé. L’authentification forte (mfa) ajoute une couche de protection, verrouillant l’accès et l’analyse des fichiers sensibles.

Dans ce labyrinthe numérique, le vrai défi n’est pas d’ouvrir toutes les portes, mais de savoir lesquelles méritent d’être surveillées.