Actu

Le BTS gestion PME-PMI en alternance est incroyablement apprécié par les étudiants. Il offre une formation complète alliant cours à l’école et missions en entreprise.

Les perches à selfie sont devenues incontournables pour capturer des souvenirs durant les voyages, les événements ou simplement immortaliser des moments conviviaux avec nos proches.

Le texte que vous avez à reformuler est peut-être brouillon, confus et plein de répétitions. Mais ne vous inquiétez pas ! Il est possible de

Vous souhaiter rendre votre CV assez percutant et original pour convaincre votre recruteur ? L’astuce est de bien travailler votre accroche. Etant située à la première

High-tech

Les Smart TV sont des appareils que vous pouvez connecter à l’internet. Ainsi, elles peuvent accéder, diffuser et contrôler le contenu multimédia sans connecteurs externes.

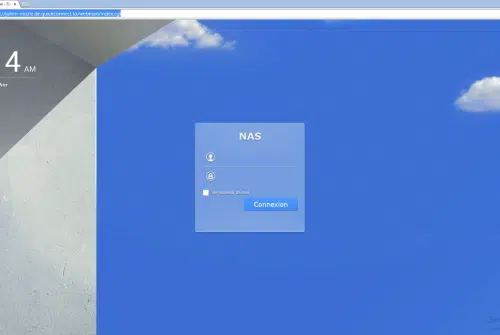

Bureautique

Pour se connecter plus simplement à votre synology NAS avec internet, l’idéal est d’avoir Quick connect. Cette application facilite la connexion. Grâce à elle, vous

La priorité pendant la période de l’été quand la température monte en puissance, c’est le fait de rafraichir son habitation. Pour y rémédier, plusieurs sont