Un dossier oublié sur un bureau reste l’une des failles les plus fréquentes dans la chaîne de sécurité en entreprise. Même verrouillée, une porte ne remplace jamais une organisation rigoureuse ni des habitudes fiables pour limiter les accès non autorisés.

La multiplication des supports physiques et numériques augmente le risque d’erreur ou de négligence. Certaines réglementations imposent des protocoles stricts, mais de nombreuses pratiques efficaces demeurent méconnues, voire négligées, au quotidien. Les conséquences d’un manque de vigilance touchent aussi bien la confidentialité que la productivité.

Pourquoi l’organisation des dossiers sur le bureau reste un enjeu fondamental en entreprise

Loin d’être une question de décoration, l’organisation des dossiers sur le bureau façonne la dynamique des entreprises. Elle accélère l’accès à l’information, réduit la probabilité de pertes ou de fuites, et fait gagner un temps précieux à tous ceux qui la pratiquent. Laisser traîner un document confidentiel sur un bureau surchargé, c’est s’exposer à des failles évitables. Une gestion intelligente des fichiers papier et numériques protège la confidentialité et allège la pression sur les équipes.

Un bureau bien ordonné apaise l’esprit et permet de se concentrer vraiment. Les entreprises qui investissent dans des solutions de rangement efficaces limitent la circulation des documents sensibles. La dématérialisation a transformé les usages, mais le désordre reste un point faible, même à l’heure des clouds et des serveurs en ligne. Quelques gestes concrets suffisent pour optimiser l’espace de travail : trier les documents, archiver de façon systématique, détruire les données obsolètes dès qu’elles n’ont plus lieu d’être.

Pour mettre tout cela en place, voici des exemples de solutions à privilégier :

- Classeurs identifiés et armoires fermant à clé pour les documents papier

- Arborescences numériques claires pour chaque projet ou dossier

- Restrictions d’accès précises sur les fichiers sensibles

La capacité à organiser l’espace de travail conditionne la qualité des échanges et la rapidité d’action lors d’un audit ou d’un contrôle. Un aménagement réfléchi des bureaux réduit les angles morts, fluidifie la circulation des documents et protège l’entreprise contre les erreurs répétitives ou les négligences discrètes.

Quels risques pour vos documents si l’espace de travail est mal sécurisé ?

Négliger la sécurité du bureau, c’est multiplier les risques pour la sécurité des données. Dès qu’un document reste à la vue, dès qu’un ordinateur n’est pas verrouillé, la confidentialité des informations sensibles s’érode. Sans contrôle, le bureau devient un terrain propice à la consultation, la copie ou le vol de dossiers, exposant l’organisation à des fuites souvent irrémédiables.

Le respect de la protection des données personnelles n’est pas une option, surtout depuis l’entrée en vigueur du RGPD. Un espace mal protégé met en péril l’intégrité des fichiers : il suffit d’un badge oublié, d’un mot de passe griffonné sur un papier, et toute la chaîne de sécurité s’effondre. Les conséquences se font vite sentir : perte de confiance des clients, sanctions réglementaires, image abîmée.

Les espaces partagés amplifient encore l’exposition. Un contrat confidentiel laissé sur une table peut circuler sans que personne ne s’en rende compte. Les menaces numériques ne font pas oublier les risques physiques : une clé USB égarée, un dossier non rangé, et la fuite devient possible.

Pour mesurer concrètement l’étendue des dangers, voici les scénarios les plus fréquents :

- Fuites accidentelles d’informations stratégiques

- Fraudes facilitées par des accès non autorisés

- Sanctions liées au non-respect de la réglementation sur les données

La sécurisation du bureau ne repose pas seulement sur la technologie. Adopter des protocoles d’accès et instaurer une vigilance de tous les instants reste le meilleur rempart pour préserver les ressources informationnelles de l’entreprise.

Des méthodes concrètes pour structurer et protéger efficacement vos dossiers

Pour renforcer la protection des dossiers sur le bureau, il faut d’abord compter sur une organisation méthodique. Rangez chaque pièce dans des dossiers thématiques, construisez une arborescence logique, limitez la dispersion des fichiers. Cette discipline réduit la perte de documents et simplifie la sécurisation au quotidien.

Au-delà du tri, misez sur des outils de stockage numérique robustes. Des services comme Google Drive ou Dropbox assurent une sécurité de haut niveau, à condition d’activer la double authentification. Sur site, chiffrez les fichiers confidentiels pour une défense renforcée. Sous Windows, l’option chiffrement des fichiers (EFS) protège efficacement les dossiers sensibles. Privilégiez des standards éprouvés tels que AES, reconnu pour sa fiabilité.

Certaines situations exigent des dispositifs spécifiques. Voici des solutions adaptées à différents contextes :

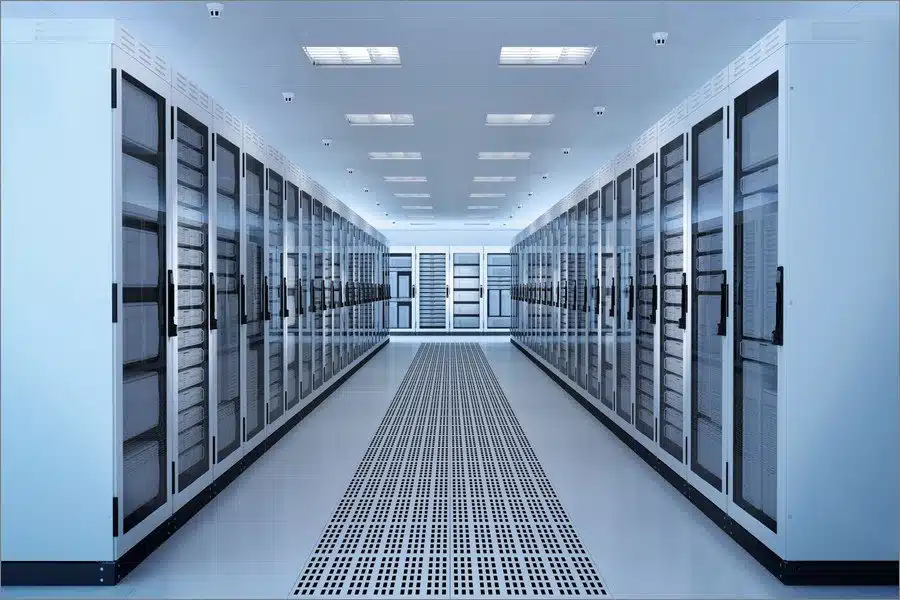

- Stockez les dossiers critiques dans des salles de données virtuelles, idéales pour les opérations confidentielles ou les audits sensibles.

- Utilisez un VPN pour chaque connexion à distance afin de limiter l’exposition des informations en dehors du bureau.

Mettre en place ces techniques ne suffit pas : il faut également des règles claires pour la gestion des accès. Attribuez à chaque salarié le niveau d’autorisation strictement nécessaire pour consulter, modifier ou partager les fichiers. Documentez ces consignes, sensibilisez l’équipe et vérifiez régulièrement les accès. La sécurité du dossier bureau dépend autant des outils utilisés que de l’engagement collectif.

Vers une culture de la sécurité : impliquer chaque collaborateur au quotidien

La sécurité informatique ne se limite pas aux logiciels ou aux serrures numériques. Elle prend racine dans les gestes de chaque collaborateur. L’expérience au fil des années l’a prouvé : la meilleure protection des données s’appuie sur l’engagement de toute l’équipe, du premier jour de stage à la direction générale. Former les salariés aux bonnes pratiques de sécurité devient alors une exigence : choisir des mots de passe solides, repérer les tentatives de phishing, verrouiller systématiquement son poste dès qu’on s’absente, gérer avec discernement les accès aux fichiers partagés.

Voici quelques leviers pour ancrer ces habitudes et renforcer la vigilance collective :

- Misez sur des solutions de gestion des mots de passe pour éviter les carnets de notes volants ou les fichiers non protégés.

- Programmez des rappels réguliers ou de petites sessions de formation pour garder chacun à jour sur les risques de sécurité.

- Favorisez le signalement immédiat des incidents ou comportements suspects : réagir vite, c’est souvent limiter la casse.

Les responsables doivent surveiller la conformité avec le règlement de protection des données (RGPD), sans pour autant imposer une bureaucratie étouffante. Instaurer un climat de confiance, où chacun se sent investi dans la protection des données, fait toute la différence. La culture de la sécurité s’installe peu à peu, à force d’exemples et de pratiques répétées, jusqu’à devenir un réflexe collectif au sein de l’environnement de travail.

La sécurité ne dort jamais. Derrière chaque dossier bien rangé, chaque poste verrouillé, c’est l’avenir de l’entreprise qui s’écrit, à l’abri des regards indiscrets.